Pour conduire au succès un projet de déploiement d’un logiciel de Gestion Electronique de Documents au sein de son entreprise, il est nécessaire de respecter une certaine méthodologie.

En amont de tout projet, il est nécessaire de nommer un chef de projet GED. Il rencontrera les différents services et les collaborateurs pour identifier les façons de travailler et les besoins en :

• Volume de documents à intégrer dans le futur outil de GED

• Traitement des documents entrants (factures, notes de frais, bulletins de paie, documents métiers, courriers, contrats clients, contrats de travail, etc.)

• Différente forme des documents (Papier = numérisation et documents nativement numériques)

• Méthodes de classement et de recherche documentaire

• Circuits de validation existants (factures, congés, bons achats, courriers, etc.)

• Sécurités et les droits des utilisateurs (gestion des droits d’accès, de modification, de suivi, de partage, etc.)

• Utilisation de la Signature électronique

• Archivages (Cloud, coffre-fort numérique, etc.)

• Dématérialisation des documents sortants (Factures clients, bulletins de paie, contrats)

Rédiger un cahier des charges technique du projet qui comprendra :

• Un plan de classement des documents

• La cartographie des workflows

• La cartographie des services, des utilisateurs et des droits.

• Le calendrier de conservation des documents

• Les processus de réception des documents

• Les processus d’émission des documents

Une fois les méthodes de travail et les besoins des utilisateurs identifiés la liste des critères de sélection de la GED sera rédigée. Ces critères peuvent être :

• Type de documents gérés

• Volume de stockage

• Technologies de traitements des documents entrants

• Connecteurs disponibles

• Ergonomie, intuitivité

• Simplicité d’utilisation

• Possibilités d’évolution

• Prix

• Solution On Premise ou Cloud

• Emplacement des datacenters

• Sécurité des données

• Etc.

Evaluer plusieurs solutions de GED

La France est riche en éditeurs de logiciels de GED, vous en trouverez plusieurs dizaines. Certains de ces logiciels sont adaptés aux grandes entreprises, d’autres aux PME (Petites et Moyennes Entreprises), d’autres dédiés à certains métiers. Les critères d’évolutivité ainsi que les fonctions complémentaires (traitements automatisés des documents entrants et sortants, workflows, etc.) devront, selon la liste des critères précédemment rédigée, eux aussi être évalués.

Déploiement de la solution de GED

Deux approches distinctes peuvent être envisagées pour le déploiement de l’outil de GED :

• En mode « Global » : la solution est déployée dans tous les services de l’entreprise.

• En mode « projet » : la solution est déployée service après service

Quelle que soit l’approche choisie, un comité d’observation sera mis en œuvre et aura pour objectif :

• D’assurer le bon déroulement du projet

• D’évaluer la satisfaction des collaborateurs

• De s’assurer du bon niveau de formation des collaborateurs, utilisateurs de la solution

Accompagner et informer les collaborateurs pendant et après la mise en place de la solution

La mise en place d’une gestion Electronique de Documents entraîne des bouleversements majeurs dans l’organisation du travail. La résistance au changement peut être parfois très importante parmi les collaborateurs.

Il est donc important de prendre en compte les éventuels freins et de préparer la conduite du changement :

• Expliquer les objectifs du projet en valorisant tous les bénéfices de la GED pour les collaborateurs (gain de temps, accessibilité, partage de l’information, fiabilité des processus, etc.)

• Permettre à chacun de s’exprimer, recueillir les besoins

• Communiquer régulièrement sur l’état d’avancement du projet

• Former les utilisateurs au nouveau logiciel

Une mauvaise conduite du changement peut mener à l’échec un projet de GED

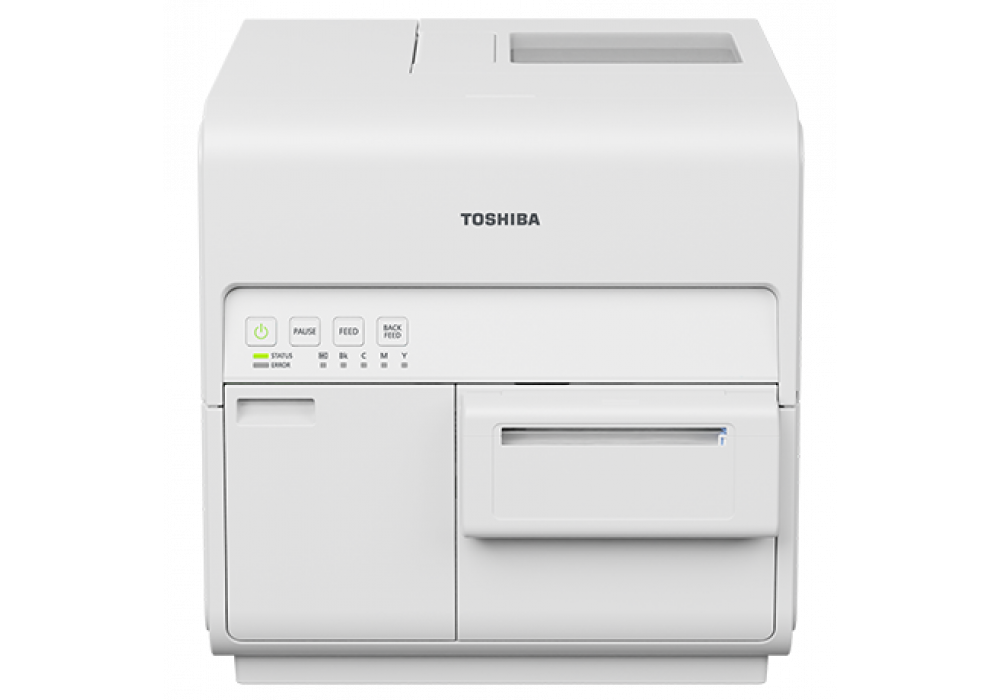

Assurer l’identification et améliorer la traçabilité de vos produits

Assurer l’identification et améliorer la traçabilité de vos produits Toshiba enrichit sa gamme avec la nouvelle imprimante d’étiquettes couleur industrielle : BC400P

Toshiba enrichit sa gamme avec la nouvelle imprimante d’étiquettes couleur industrielle : BC400P

CyberProtection Atempo by Toshiba : solution pour la cybersécurité des entreprises

CyberProtection Atempo by Toshiba : solution pour la cybersécurité des entreprises