- Accueil

- Vos enjeux

Assurer l’identification et améliorer la traçabilité de vos produits

Assurer l’identification et améliorer la traçabilité de vos produits - ImpressionImpression

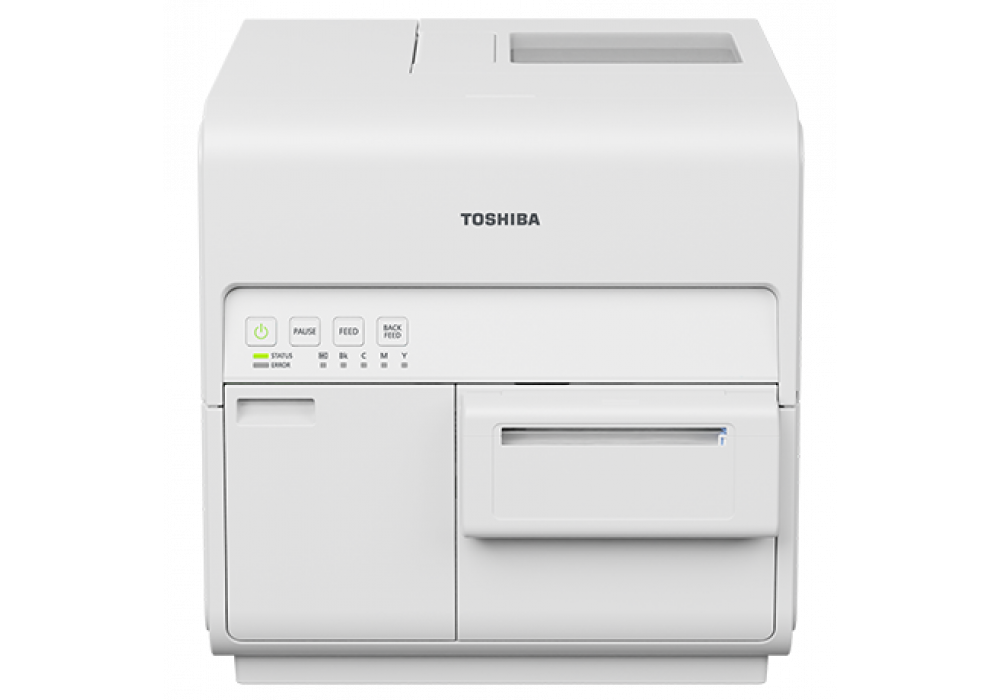

Toshiba enrichit sa gamme avec la nouvelle imprimante d’étiquettes couleur industrielle : BC400P

Toshiba enrichit sa gamme avec la nouvelle imprimante d’étiquettes couleur industrielle : BC400P

- DématérialisationDématérialisation

Facture électronique, au cœur de la performance financière

- Autres expertisesAutres expertises

CyberProtection Atempo by Toshiba : solution pour la cybersécurité des entreprises

CyberProtection Atempo by Toshiba : solution pour la cybersécurité des entreprises

- Actualités et évènements

- Documentations